Seit über zwei Jahrzehnten widmet sich unser Experte für den Bereich IT-Forensik Dr.-Ing. Sascha Zmudzinski, Sicherheitsforscher am Fraunhofer‑Institut für Sichere Informationstechnologie (SIT), dem Thema Medien-Sicherheit. In der Arbeitsgruppe Media Security und IT‑Forensics untersucht er akribisch Daten wie Audiodateien, Videos und Bilder. Dabei liegt sein Fokus auf der Erkennung von Manipulation, der Implementierung digitaler Wasserzeichen sowie dem Schutz von Urheberrechten und entsprechenden Schutzverfahren.

Regelmäßig sind er oder seine Kolleg*innen vom Fraunhofer SIT damit befasst, IT‑forensische Untersuchungen als Dienstleistungen für Strafverfolgungsbehörden durchzuführen, oder auch für Parteien in Zivilprozessen und als gerichtlich bestellte Sachverständige. Einer der bekanntesten Fälle, bei denen Dr. Zmudzinski eine Untersuchung durchgeführt hat, war das „Ibiza-Video“ in der Affäre um den österreichischen Politiker Heinz-Christian Strache. In unserem Interview erzählt er über diesen Fall und über seine Aufgaben als IT‑Forensiker. Dr. Zmudzinski erklärt, welche Eigenschaften Interessierte mitbringen sollten, um an den IT‑Forensik-Weiterbildungen des Lernlabors Cybersicherheit teilzunehmen und warum in der IT‑Forensik auch manchmal Kreativität gefragt ist.

Herr Dr. Zmudzinski, wie sind Sie überhaupt zu IT‑Forensik gekommen?

Mein Interesse an der Sicherheit von multimodalen Daten besteht schon seit über 20 Jahren. Während meines Studiums habe ich angefangen, mich intensiv mit Fragen zur Authentizität von digitalen Inhalten zu beschäftigen. Ich habe mit Bildbearbeitungstools und Audio-Schnittprogrammen experimentiert, um ein besseres Verständnis für die Möglichkeiten und Herausforderungen in diesem Bereich zu entwickeln.

Im beruflichen Leben haben meine Kolleg*innen und ich uns ebenfalls frühzeitig in der Arbeitsgruppe Media Security und IT‑Forensics mit der Bedrohung durch Daten im Kontext mit Manipulation auseinandergesetzt. Dabei haben uns auch die klassischen Lehrbuch-Schutzziele umhergetrieben, bei denen es um Authentizität oder die Integrität von Daten geht. Die Fragen danach werden auch heute häufig an uns herangetragen.

Können Sie uns einen Einblick in Ihre Hauptaufgaben als IT‑Forensiker geben?

Meine Aufgaben in der Forensik umfassen zwei Dinge: zum einen beschäftige ich mich mit Forschung und Entwicklung im Bereich der Multimediaforensik, insbesondere mit der Erkennung von Manipulationen in Bild- und Videomaterial. Dabei untersuche ich sowohl den sichtbaren Teil beispielsweise auf Unstimmigkeiten als auch den unsichtbaren Teil wie Metadaten oder forensische Spuren in den Pixeldaten. Vereinfacht gesagt setze ich mich also zum Beispiel mit der Frage auseinander, ob ein bestimmtes Bild aus einer bestimmten Kamera kommt oder ob es nachträglich verändert wurde. Zum anderen arbeite ich daran, die Ergebnisse und das Know-how unserer Forschungsprojekte in Schulungsprogramme und berufliche Weiterbildungen im Bereich der IT‑Forensik umzusetzen.

Welche aktuellen Trends und Entwicklungen beobachten Sie im Bereich der IT‑Forensik?

Natürlich sind die Themen Künstliche Intelligenz und Maschinelles Lernen auch bei uns in der IT‑Forensik ein sehr wichtiges Thema geworden. In der Arbeitsgruppe beschäftigen wir uns mit diesen Themen auf zwei verschiedene Arten.

Erstens verwenden wir die Technologien als Werkzeug in forensischen Untersuchungen, um beispielsweise Daten zu klassifizieren. Ein klassisches Beispiel wäre die Frage, ob ein Bild manipuliert wurde oder echt ist. Hier können wir moderne maschinelle Lernverfahren wie neuronale Netze und Deep Learning einsetzen.

Zweitens beschäftigen wir uns aber auch mit der Sicherheit solcher KI-Verfahren. Es ist bekannt, dass maschinenbasierte Klassifikatoren angreifbar sind und manipuliert werden können, sei es durch falsche Entscheidungen oder durch den Versuch, sensible Informationen aus den Trainingsdaten oder dem KI-Modell selbst zu extrahieren. Diese Aspekte sind sowohl für die Sicherheit im Kontext der Forensik als auch für den Schutz von KI-Systemen von großer Bedeutung. Kurz gesagt geht es darum, sowohl die Anwendung von KI in der Sicherheit als auch die Sicherheit von KI-Systemen zu gewährleisten – was in vielen Bereichen der Cybersicherheit von entscheidender Bedeutung ist.

Sie haben gerade gesagt, dass Sie unter anderem maschinelles Lernen als Werkzeug einsetzen. Welche anderen Tools und Technologien sind für Sie als IT‑Forensiker relevant?

Neben maschinellem Lernen spielen auch „traditionelle“ Verfahren in der Multimediaforensik eine wichtige Rolle, denn wir haben uns bereits mit dem Thema beschäftigt, bevor die neuen Technologien aufgekommen sind. Es geht dabei um die Analyse unsichtbarer Spuren in Bild- und Tonaufnahmen, die auf Manipulationen hinweisen können. Dies kann sowohl direkt, durch bestimmte Merkmale im Material, als auch indirekt erfolgen. Der Aufnahmeprozess während dieses Interviews beispielsweise mit Kamera und Mikrofon hinterlässt eine Vielzahl von Spuren, die konsistent sein müssen. Denn es handelt sich erstmal nur um analoge Signale: der Schall, das Licht, die Töne und dann eine ganze Menge an Verarbeitungsschritten, die Spuren hinterlassen. Durch statistische Analysen und Signalverarbeitung können wir Anomalien erkennen, die sich nicht mit natürlichen Prozessen erklären lassen, sondern eher auf eine Manipulation hinweisen.

Können Sie uns einen echten Fall nennen, bei dem Sie Material untersucht haben?

Ein interessanter Fall, zu dem es sowohl eine mediale Berichterstattung als auch eine öffentliche Gerichtsverhandlung gab, war die Untersuchung des Videomaterials im Zusammenhang mit der sogenannten Ibiza-Affäre.

Im Jahr 2019 haben die Süddeutsche Zeitung und der Spiegel ein heimlich aufgenommenes Video zugespielt bekommen, das den ehemaligen österreichischen Vizekanzlers Heinz-Christian Strache und einen weiteren Politiker der Freiheitlichen Partei Österreichs (FPÖ) in einer Villa auf Ibiza bei Gesprächen mit einer scheinbaren Investorin zeigt. In den Aufnahmen diskutieren sie potenziell illegale Geschäfte. Die Süddeutsche Zeitung und der Spiegel haben mehrere Expert*innen vor der Veröffentlichung des Videos beauftragt, die Echtheit des Materials zu überprüfen und mögliche Manipulationen aufzudecken. Auch unsere Arbeitsgruppe ist beauftragt worden, das Material zu untersuchen.

Die Villa auf Ibiza, in der das Video aufgenommen worden sein sollte, ist eine bekannte Villa, die auf diversen Reiseplattformen im Internet angemietet werden kann. Wir haben dann zum Beispiel sichtbare Spuren untersucht, indem wir Bildvergleiche zwischen Bildern von den Plattformen und dem vorliegenden Material durchgeführt haben: stimmen die Räumlichkeiten überein? Ist die Aufnahme-Position der Kamera plausibel? Zusätzlich haben wir unsichtbare Spuren anhand der Metadaten untersucht, z. B. zum Videodateiformat. Wir haben auch eine Prüfung vorgenommen, ob das Gesicht der Person beispielsweise per „Deep Fake“ in das Video eingesetzt worden ist. Wir fanden keine Hinweise auf Manipulation und unsere Ergebnisse wurden bekannt gegeben – und das Video veröffentlicht.

Als von den Betroffen kein Dementi als Reaktion auf die Veröffentlichung kam, hat das natürlich unsere Ergebnisse bestätigt. Das Video lieferte Belege, in welche Machenschaften Strache verwickelt war und als das an die Öffentlichkeit gelangt ist, hat die große Aufruhr in Österreich zum Rücktritt von Strache als Vizekanzler und FPÖ-Parteivorsitzender sowie zur Auflösung der österreichischen Regierungskoalition zwischen FPÖ und ÖVP geführt.

Das ist ein spannender und bekannter Fall! Sie haben vorhin erwähnt, dass Sie auch dafür zuständig sind, das Fachwissen aus solchen Untersuchungen in Weiterbildungen umzuwandeln. Was genau sind Ihre Aufgaben diesbezüglich?

Ich betreue bei uns eine Vielzahl von Weiterbildungen zu ganz diversen Themen. Dabei bin ich sowohl für die Koordination des Angebots als auch für die inhaltliche Gestaltung verantwortlich und stehe meinen Kolleg*innen als Sparringspartner zur Verfügung. Bei einigen Veranstaltungen bin ich auch selbst als Trainer tätig, wie beispielsweise bei den Kursen zur Datenträger- oder Bild-Forensik. In anderen Fällen übernehme ich die Koordination und Moderation.

An wen richten sich die Weiterbildungen und welche Eigenschaften müssen Interessierte mitbringen, um teilnehmen zu können?

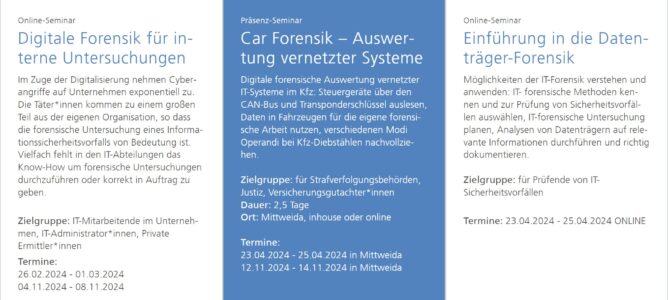

Unser Kursangebot richtet sich an ein breites Spektrum von Teilnehmenden mit unterschiedlichen Kenntnissen, zu drei Kursen kann ich an dieser Stelle etwas sagen.

Im Bereich der Datenträger-Forensik bieten wir zwei Kurse an: einen Einführungskurs, der keine spezifischen Vorkenntnisse voraussetzt, lediglich allgemeine IT‑Kenntnisse und Interesse am Thema erfordert; und einen Kurs für Fortgeschrittene, der aufbauend auf Grundlagen-Kenntnissen anspruchsvollere Inhalte behandelt. Hier ist ein gewisses Maß an Erfahrung Voraussetzung.

In einem anderen Kurs zur Bild-Forensik bieten wir ein Selbstlernangebot an, um Teilnehmende mit unterschiedlichem Kenntnisstand auf denselben Wissensstand zu bringen. Dieses Angebot umfasst kurze Erklärvideos, Texte und Quizfragen und dient als Vorbereitung auf die Live-Veranstaltung. Es ist sowohl für Anfänger als auch für Fortgeschrittene geeignet und ermöglicht es allen Teilnehmenden, sich optimal auf die Schulung vorzubereiten und ihr Wissen aufzufrischen.

In unseren Weiterbildungen legen wir großen Wert darauf, dass Teilnehmende sowohl in den Einführungskursen als auch in den Fortgeschrittenenkursen, ein technisches Verständnis entwickeln. Wir möchten, dass sie verstehen, was hinter den Kulissen passiert, damit sie beispielsweise bei eigenen forensischen Untersuchungen kreative Lösungen finden können. Dabei gilt es zu vermeiden, dass bestimmte Forensik-Werkzeuge als Black Box angesehen werden, bei denen unklar ist, was im Hintergrund passiert, insbesondere wenn Standardwerkzeuge keine Ergebnisse liefern, aber das Gefühl besteht, dass etwas gefunden werden sollte. An dieser Stelle ist Kreativität gefragt und daher vermitteln wir in unseren Kursen auch die technischen Zusammenhänge.

Gibt es noch etwas, das Sie im Kontext der Weiterbildungen gerne teilen möchten?

Wir führen regelmäßig in Zusammenarbeit mit dem Lernlabor Cybersicherheit Evaluationen unserer Weiterbildungen durch. Die Ergebnisse sind durchweg positiv, mit überwiegend sehr guten Bewertungen sowohl für die fachliche Kompetenz unserer Trainer*innen als auch für die didaktische Aufbereitung. Es freut mich besonders, dass obwohl das Thema manchmal trocken sein kann und es auf kleinste Details ankommt, viele Teilnehmende angeben, dass sie sich bei unseren Schulungen wohlgefühlt haben. Es ist uns sehr wichtig, dass unsere Teilnehmenden nicht nur fachlich profitieren, sondern die Weiterbildung auch Spaß macht.

Weiterbildung zu IT-Forensik bei Fraunhofer

Unser Experte im Interview

Dr.-Ing. Sascha Zmudzinski

Wissenschaftlicher Mitarbeiter am Fraunhofer-Institut für Sichere Informationstechnologie (SIT) in der Arbeitsgruppe Media Security und IT‑Forensics

Das Lernlabor Cybersicherheit ist ein Weiterbildungsprogramm, in dem Experten und Expertinnen von Fraunhofer und ausgewählten Fachhochschulen aktuellste Erkenntnisse auf dem Gebiet der Cybersicherheit vermitteln. Fach-und Führungskräfte aus Industrie und öffentlicher Verwaltung können so ihre Kompetenzen zu IT-Sicherheit aktualisieren und spezialisieren. An zahlreichen Standorten in Deutschland erhalten Sie eine kompakte Qualifizierung in hochwertigen Laboren. Die Präsenzphasen der Seminare dauern nur ein bis drei Tage und sind mit Online-Angeboten ergänzt, so dass die Kurse berufsbegleitend belegt werden können.