Quantencomputer stellen den nächsten großen Sprung in der Computerentwicklung dar. Sie sind dabei nicht nur eine Verheißung, sondern auch eine Gefahr: Denn viele der gängigen Verschlüsselungsverfahren zu knacken wäre für sie ein Klacks. Ein Gespräch mit dem Cybersicherheits-Experten Professor Dr. Daniel Loebenberger.

Herr Professor Loebenberger, Quantencomputer waren lange ein theoretisches Konstrukt, jetzt macht die Forschung offenbar große Fortschritte. Neben den Chancen geht es dabei vor allem darum, wie gefährlich sie für Kryptografie sind. Wie schätzen Sie die Lage ein?

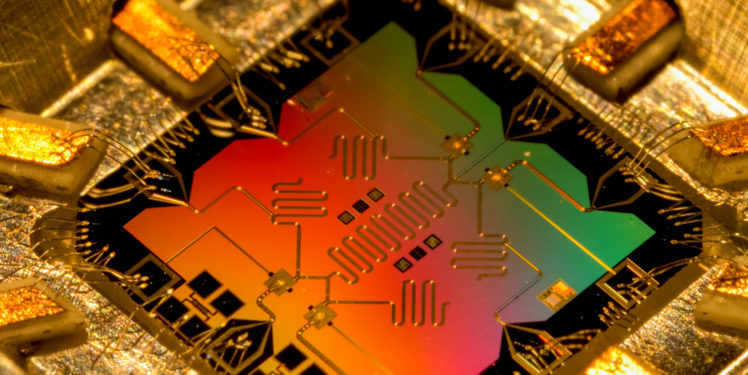

Die Idee hinter der Technologie Quantencomputer ist sehr alt – sie wurde erstmals von dem Nobelpreisträger Richard Feynman 1982 formuliert. Lange Zeit war das ein spannendes, aber rein theoretisches Thema. In den 80ern und 90ern wurde schon einmal prognostiziert, dass der Quantencomputer in zehn Jahren kommt – die Technologie war aber nicht so weit. Jetzt gibt es tatsächlich substanzielle Fortschritte: IBM etwa baut neuerdings die ersten kommerziellen Quantencomputer. Und tatsächlich plant die Fraunhofer-Gesellschaft momentan, eines dieser Geräte zu erwerben. Auch Google hat mit einem Projekt einen Meilenstein erreicht und behauptet die sog. „Quantum Supremacy“ gezeigt zu haben, also den Nachweis, dass der Quantencomputer etwas berechnen konnte, das ein klassisches System nicht geschafft hätte. Diese Entwicklungen haben dazu geführt, dass Fachleute und Sicherheitsbehörden wie die NSA (National Security Agency) oder das BSI (Bundesamt für Sicherheit in der Informationstechnik) dem Thema Aufmerksamkeit schenken.

Warum?

Weil ein Quantencomputer, sobald er kommt, viele der heute gängigen Verschlüsselungsverfahren, die sog. Public-Key Verfahren, relativ mühelos knacken könnte. Für Behörden und Experten geht es dabei um eine Risikoabschätzung: Wenn die Technologie in zehn oder zwanzig Jahren tatsächlich marktreif ist – und überlegen Sie sich, welche technischen Sprünge wir in den letzten zehn Jahren gemacht haben – dann wäre der Schaden immens.

Gut, aber das wäre erst in zehn, zwanzig Jahren.

Ja, aber bedenken Sie: Wenn Sie heute in Hochsicherheitsbereichen Services und Produkte entwerfen, dann sollen diese auch in zehn oder zwanzig Jahren noch sicher sein. Produkte wie Flugzeuge haben eine sehr lange Lebensdauer. Oder Dokumente, die Geheimhaltungsstufen unterliegen, müssen auch für einen langen Zeitraum vertraulich bleiben. Dazu kommt noch, dass sie, um postquantensicher zu sein – also sicher vor einem Quantencomputer – grundlegende Methodiken und Protokolle ändern müssen. Dafür müssen internationale Gremien zusammenarbeiten und bestehende Standards sowie Infrastruktur geändert werden. Diese Veränderungen benötigen Zeit. Natürlich können Sie sagen „Ich lasse es darauf ankommen“ – im Zweifelsfall stehen Sie dann aber ziemlich unvorbereitet da.

Wie lässt sich Postquantensicherheit erreichen?

Vereinfacht gesagt geht es darum, mit heutigen Computern Verschlüsselungsberechnungen durchzuführen, die von einem späteren Quantencomputer nicht geknackt werden können. Wir müssen also schwierige mathematische Probleme finden, die in die eine Richtung „leicht“ genug sind, dass heutige Maschinen die Verschlüsselung berechnen können. Aber die in die andere Richtung so „schwer“ lösbar sein werden, dass sie selbst ein Quantencomputer nach aktuellem Kenntnisstand nicht berechnen kann.

Beginnt die Arbeit an Standards bereits?

Es gibt erste Requests for Comments (sog. RFCs), also semiformale Empfehlungen, was die Internet-Community implementieren soll und wie Verfahren beschaffen sein sollen, damit sie interoperabel sind. RFC 8391 etwa hat das Extended Merkle Signature Scheme (XMSS) als Standard für Post-Quantum-Signaturen spezifiziert. Auch erste Kryptobibliotheken implementieren entsprechende Verfahren. In Deutschland ist das BSI aktiv und hat in seiner kryptografischen Richtlinie für dieses Jahr erstmals beschrieben, welche Verfahren für Postquantensicherheit eingesetzt werden sollen. Für Unternehmen in Sicherheitssegmenten, die etwa Komponenten für kritische Infrastruktur herstellen, ist damit klar, dass sie sich an diese Vorgaben halten müssen, auch wenn das alles andere als trivial ist.

Können Sie uns Post-Quantum-Signaturen erläutern?

Softwaresignaturen dürften die meisten Menschen kennen: Wenn sie Softwareupdates installieren, beweist eine Signatur des Herstellers, dass der Code authentisch ist. Dies dient dazu, dass sie notwendige Komponenten austauschen können. Aber eben nur durch einen verifizierten Code – sonst könnte ja jemand als Update beispielsweise eine bestehende Verschlüsselung durch keine Verschlüsselung ersetzen. Eine Post-Quantum-Signatur ist deshalb so angelegt, dass ihr Zertifikat auch durch einen Quantencomputer nicht geknackt oder gefälscht werden kann. So können sie schon einmal grundlegend Software und Komponenten absichern.

Wo liegen die Herausforderungen bei der Entwicklung von postquantensicheren Verfahren?

Wir arbeiten nach wie vor gegen ein weitgehend theoretisches Konstrukt. Die generischen Eigenschaften wie prinzipielle Fähigkeiten und Anwendungen eines Quantencomputers kennen wir recht genau, aber welche konkreten Quantenalgorithmen man mit einem Quantencomputer später realisieren kann, ist schwierig abzuschätzen. Dazu kommt: Die Änderungen, die an bestehenden Verfahren vorgenommen werden, müssen auf ihre Auswirkungen hin teilweise noch erforscht werden – oder sie haben klare Nachteile, die man kompensieren muss.

Welche Nachteile sind das?

Die einfachste Variante ist die, dass die Schlüssel sehr groß, die Berechnungsaufwände höher als heute oder die Implementierung deutlich komplizierter werden.

Woran liegt es, dass Quantencomputer Kryptografie so gut knacken können?

Es gibt zwei Verfahren, den Algorithmus von Shor und den Algorithmus von Grover, die auf Quantencomputern einsetzbar sein werden. Diese beiden Verfahren können verwendet werden, um gängige Kryptographie zu brechen bzw. wesentlich zu schwächen. Public Key Kryptografie beruht beispielsweise hauptsächlich auf Faktorisierungs- oder diskreten Logarithmusproblemen. Beide kann der Algorithmus von Shor knacken.

Unternehmen sollten also jetzt handeln?

Wir reden hier nicht von der Breite des Marktes. Der kleine Mittelständler ist nicht in Gefahr. Aber Unternehmen in Sicherheitsbereichen und große Konzerne sollten und müssen sich bereits heute damit auseinandersetzen. Ihre Produktmanager, Entwickler und Software-Architekten sollten sich informieren und einplanen, wie sie ihre Produkte künftig sicherer machen können.

Wo fängt man da am besten an?

Beispielsweise mit einem Seminar bei uns. Im Rahmen des Lernlabors Cybersicherheit bieten wir ein Seminar zu Postquantensicherheit an. Je nach Bedarf passen wir dieses an – ob es nun um die grundlegende Funktion von Quantencomputern, postquantensichere Verfahren und ihre Implementierung oder die Simulation von Quantencomputern geht. Dafür können wir direkt aus unserer Forschung schöpfen.

An was forschen Sie?

Wir beim Fraunhofer AISEC sind an vier der sieben laufenden BMBF-Projekte (Bundesministerium für Bildung und Forschung) im Postquantenkryptografie-Kontext beteiligt. Ich zum Beispiel arbeite an der Entwicklung von postquantensicheren virtuellen privaten Netzwerken (sog. VPNs), das Projekt heißt QuaSiModO. Die anderen Projekte behandeln kryptographische Bibliotheken in einem Postquanten-Setting, einen Schlüsselkasten für sichere Kommunikation im Internet der Dinge und postquantensichere Kryptographie in Anwendungen. Damit sind wir bei Fraunhofer gewissermaßen die Speerspitze der Forschung im Bereich Postquantensicherheit.

von Prof. Dr. Daniel Loebenberger ist Professor für Cybersicherheit an der Ostbayerischen Technischen Hochschule Amberg-Weiden und Leiter der Forschungsgruppe Sichere Infrastruktur des Fraunhofer AISEC in Weiden. / 2020

Das Lernlabor Cybersicherheit ist ein Weiterbildungsprogramm, in dem Experten und Expertinnen von Fraunhofer und ausgewählten Fachhochschulen aktuellste Erkenntnisse auf dem Gebiet der Cybersicherheit vermitteln. Fach-und Führungskräfte aus Industrie und öffentlicher Verwaltung können so ihre Kompetenzen zu IT-Sicherheit aktualisieren und spezialisieren. An zahlreichen Standorten in Deutschland erhalten Sie eine kompakte Qualifizierung in hochwertigen Laboren. Die Präsenzphasen der Seminare dauern nur ein bis drei Tage und sind mit Online-Angeboten ergänzt, so dass die Kurse berufsbegleitend belegt werden können.